SC-200: Microsoft Security Operations Analyst

Presencial / Live Virtual Class

Presencial / Live Virtual Class

24 horas

24 horas

CERTIFICACIÓN INCLUIDA

Para miembros del colectivo PUE Alumni

Actualmente no existen convocatorias programadas para estos cursos

Acerca de este curso

Aprende cómo investigar, responder y rastrear amenazas utilizando Microsoft Sentinel, Microsoft Defender para Cloud y Microsoft 365 Defender. En este curso, aprenderás cómo mitigar las ciberamenazas utilizando estas tecnologías. Específicamente, configurarás y utilizarás Microsoft Sentinel, así como utilizarás el lenguaje de consulta Kusto (KQL) para realizar detecciones, análisis e informes.

El curso fue diseñado para personas que trabajan en el rol laboral de Operaciones de Seguridad y ayuda a los estudiantes a prepararse para el examen SC-200: Analista de Operaciones de Seguridad de Microsoft.

Valor añadido de PUE

Acceso gratuito a un curso y certificación oficial Microsoft Fundamentals

Como valor añadido, al realizar el presente curso tendrás incluido, sin coste adicional, el acceso a una convocatoria del curso oficial Microsoft Fundamentals que desees. Además, los miembros del colectivo PUE Alumni dispondrán también del practice test y de la certificación oficial asociados al curso Microsoft Fundamentals seleccionado.

Podrás escoger uno de los cursos Microsoft Fundamentals ofrecidos por PUE, con convocatoria garantizada:

Consulta las próximas ediciones

PUE es Training Partner de Microsoft autorizado por dicha multinacional para impartir formación oficial en sus tecnologías.

A quién va dirigido

El Analista de Operaciones de Seguridad de Microsoft colabora con las partes interesadas de la organización para asegurar los sistemas de tecnología de la información de la empresa. Su objetivo es reducir el riesgo organizacional al remediar rápidamente ataques activos en el entorno, brindar asesoramiento sobre mejoras en las prácticas de protección contra amenazas y remitir las violaciones de las políticas de la organización a las partes interesadas correspondientes. Sus responsabilidades incluyen la gestión de amenazas, el monitoreo y la respuesta mediante el uso de una variedad de soluciones de seguridad en su entorno.

El rol investiga principalmente, responde y busca amenazas utilizando Microsoft Sentinel, Microsoft Defender para Cloud, Microsoft 365 Defender y productos de seguridad de terceros. Dado que el Analista de Operaciones de Seguridad consume la salida operativa de estas herramientas, también es un stakeholder crucial en la configuración e implementación de estas tecnologías.

Prerrequisitos:

Antes de asistir a este curso, los estudiantes deben tener conocimientos sobre los siguientes temas:

- Conocimiento básico de Microsoft 365.

- Comprensión fundamental de los productos de seguridad, cumplimiento e identidad de Microsoft.

- Conocimiento intermedio de Microsoft Windows.

- Familiaridad con los servicios de Azure, específicamente Azure SQL Database y Azure Storage.

- Familiaridad con las máquinas virtuales y la red virtual de Azure.

- Conocimiento básico de conceptos de scripting.

Objetivos del curso

Una vez finalizado el curso, el alumno habrá adquirido los siguientes conocimientos:

- Entender la solución Microsoft 365 Defender por dominio.

- Comprender el rol de Microsoft 365 Defender en un Centro de Operaciones de Seguridad Moderno (SOC).

- Gestionar incidentes en Microsoft 365 Defender.

- Investigar incidentes en Microsoft 365 Defender.

- Realizar búsqueda avanzada en Microsoft 365 Defender.

- Describir las características de Azure Active Directory Identity Protection.

- Describir las características de investigación y remediación de Azure Active Directory Identity Protection.

- Definir las capacidades de Microsoft Defender para Office 365.

- Comprender cómo simular ataques dentro de su red.

- Explicar cómo Microsoft Defender para Office 365 puede remediar riesgos en su entorno.

- Definir las capacidades de Microsoft Defender para Identity.

- Comprender cómo configurar los sensores de Microsoft Defender para Identity.

- Explicar cómo Microsoft Defender para Identity puede remediar riesgos en su entorno.

Certificación incluida

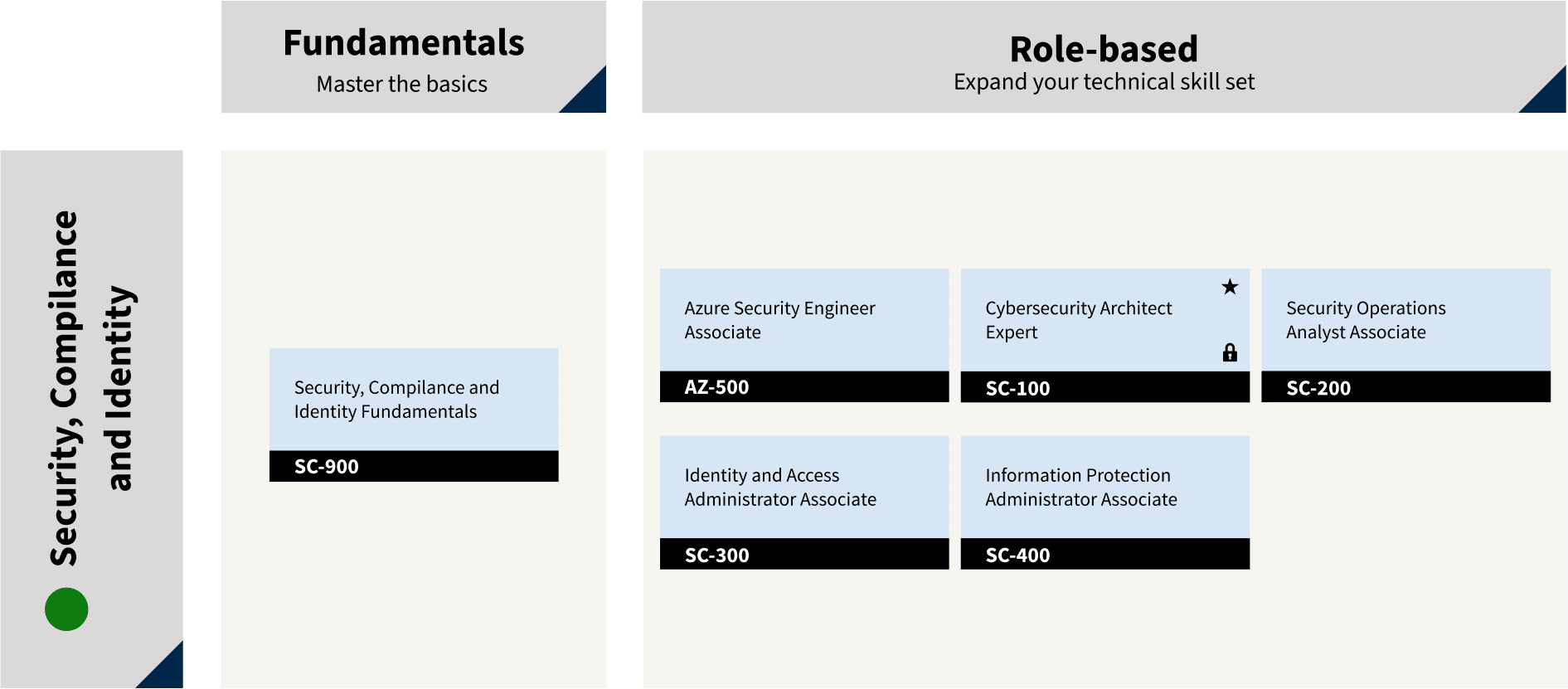

Este curso oficial es el recomendado por Microsoft para la preparación del siguiente examen de certificación oficial valorado en 245,63€ (IVA incl.), que incluimos en el precio del curso a todos los miembros del programa PUE Alumni.

La superación de este examen es requisito imprescindible para obtener la certificación Microsoft Certified: Security Operations Analyst Associate.

PUE es centro certificador oficial Pearson VUE, facilitando la gestión del examen al candidato. El alumno podrá realizar su certificación en nuestras instalaciones o, si lo prefiere, a través de la opción Online Proctored, que permite atender la certificación oficial de Microsoft desde cualquier ubicación con una simple conexión a internet.

Contenidos

Módulo 1: Introducción a la protección contra amenazas de Microsoft Defender XDR.

Módulo 2: Mitigar incidentes utilizando Microsoft 365 Defender.

Módulo 3: Proteger sus identidades con Microsoft Entra ID Protection.

Módulo 4: Remediar riesgos con Microsoft Defender for Office 365.

Módulo 5: Salvaguardar su entorno con Microsoft Defender for Identity.

Módulo 6: Asegurar sus aplicaciones y servicios en la nube con Microsoft Defender for Cloud Apps.

Módulo 7: Responder a alertas de prevención de pérdida de datos utilizando Microsoft 365.

Módulo 8: Gestionar riesgos internos en Microsoft Purview.

Módulo 9: Describir Microsoft Copilot for Security.

Módulo 10: Describir las características principales de Microsoft Copilot for Security.

Módulo 11: Describir las experiencias integradas de Microsoft Copilot for Security.

Módulo 12: Buscar e investigar con Auditoría de Microsoft Purview.

Módulo 13: Investigar amenazas con la búsqueda de contenido en Microsoft Purview.

Módulo 14: Protegerse contra amenazas con Microsoft Defender for Endpoint.

Módulo 15: Implementar el entorno de Microsoft Defender for Endpoint.

Módulo 16: Implementar mejoras de seguridad de Windows con Microsoft Defender for Endpoint.

Módulo 17: Realizar investigaciones de dispositivos en Microsoft Defender for Endpoint.

Módulo 18: Realizar acciones en un dispositivo utilizando Microsoft Defender for Endpoint.

Módulo 19: Realizar investigaciones de evidencia y entidades utilizando Microsoft Defender for Endpoint.

Módulo 20: Configurar y gestionar la automatización utilizando Microsoft Defender for Endpoint.

Módulo 21: Configurar alertas y detecciones en Microsoft Defender for Endpoint.

Módulo 22: Utilizar la Gestión de Vulnerabilidades en Microsoft Defender for Endpoint.

Módulo 23: Planificar protecciones de carga de trabajo en la nube utilizando Microsoft Defender for Cloud.

Módulo 24: Conectar activos de Azure a Microsoft Defender for Cloud.

Módulo 25: Conectar recursos no Azure a Microsoft Defender for Cloud.

Módulo 26: Gestionar su gestión de postura de seguridad en la nube.

Módulo 27: Explicar las protecciones de carga de trabajo en la nube en Microsoft Defender for Cloud.

Módulo 28: Remediar alertas de seguridad utilizando Microsoft Defender for Cloud.

Módulo 29: Construir declaraciones KQL para Microsoft Sentinel.

Módulo 30: Analizar resultados de consultas utilizando KQL.

Módulo 31: Construir declaraciones de varias tablas utilizando KQL.

Módulo 32: Trabajar con datos en Microsoft Sentinel utilizando el lenguaje de consulta Kusto.

Módulo 33: Introducción a Microsoft Sentinel.

Módulo 34: Crear y gestionar espacios de trabajo de Microsoft Sentinel.

Módulo 35: Consultar registros en Microsoft Sentinel.

Módulo 36: Utilizar listas de vigilancia en Microsoft Sentinel.

Módulo 37: Utilizar inteligencia de amenazas en Microsoft Sentinel.

Módulo 38: Conectar datos a Microsoft Sentinel utilizando conectores de datos.

Módulo 39: Conectar servicios de Microsoft a Microsoft Sentinel.

Módulo 40: Conectar Microsoft Defender XDR a Microsoft Sentinel.

Módulo 41: Conectar hosts de Windows a Microsoft Sentinel.

Módulo 42: Conectar registros en formato de evento común a Microsoft Sentinel.

Módulo 43: Conectar fuentes de datos syslog a Microsoft Sentinel.

Módulo 44: Conectar indicadores de amenazas a Microsoft Sentinel.

Módulo 45: Detección de amenazas con análisis de Microsoft Sentinel.

Módulo 46: Automatización en Microsoft Sentinel.

Módulo 47: Respuesta a amenazas con guiones de juego de Microsoft Sentinel.

Módulo 48: Identificar amenazas con Análisis de Comportamiento.

Módulo 49: Normalización de datos en Microsoft Sentinel.

Módulo 50: Consultar, visualizar y monitorear datos en Microsoft Sentinel.

Módulo 51: Gestionar contenido en Microsoft Sentinel.

Módulo 52: Explicar conceptos de búsqueda de amenazas en Microsoft Sentinel.

Módulo 53: Búsqueda de amenazas con Microsoft Sentinel.

Módulo 54: Utilizar trabajos de búsqueda en Microsoft Sentinel.

Módulo 55: Buscar amenazas utilizando cuadernos en Microsoft Sentinel.