El nuevo Reglamento General de Protección de Datos (GDPR) y la ciberseguridad es un reto especialmente relevante, tanto para el sector privado como para el público. También, cada vez es más fácil, sino se cuenta con la protección adecuada, que las redes y sistemas sean atacados por piratas informáticos.

Por consiguiente, para el sector es necesario re diseñar las infraestructuras y tecnologías utilizadas y contar con perfiles especializados.

Frente a esta demanda, EC-Council ha lanzado la última versión de CEH v10, que provee las mejores herramientas y conocimientos necesarios para mejorar la ciberseguridad de las organizaciones.

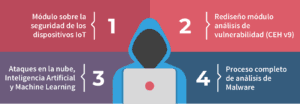

Las cuatro claves para el análisis de vulnerabilidad y debilidades en la versión CEH v10

-

1. Nuevo módulo sobre la seguridad de los dispositivos IoT

IoT se ha convertido en un potente vector de amenazas, uno con posibles vulnerabilidades y debilidades. El ataque MIRAI es un excelente ejemplo de esto; fue el mayor ataque de denegación de servicio registrado.

El nuevo módulo tiene un estudio en profundidad de los factores que afectan la seguridad de IoT. Proporciona directrices completas para probar, implementar y administrar dispositivos IoT.

-

2. El antiguo módulo sobre análisis de vulnerabilidad de CEH v9 ha sido rediseñado

El análisis de vulnerabilidad es un elemento crítico del ciclo de vida del Ethical Hacker y la cadena de ciberataques. La nueva versión aporta una gran comprensión de la aplicación sobre el análisis de vulnerabilidad en un entorno real, también ofrece herramientas para realizar evaluaciones. El análisis de vulnerabilidad escanea las redes en busca de debilidades de seguridad conocidas. Desempeña un papel importante en la provisión de seguridad a los recursos e infraestructura de la organización.

-

3. Ataques en la nube

La nueva versión pone más foco en vectores emergentes de ataques y amenazas en la nube, y provee las herramientas necesarias para el análisis de seguridad.

También es posible identificar nuevas vulnerabilidades y debilidades en la Inteligencia Artificial y Machine Learning . Por consiguiente, reduce la presión sobre los profesionales de seguridad alertándolos sobre cuándo y dónde se debe realizar una acción. Resumiendo, la IA es un gran paso en la protección de redes ya que los mecanismos AV y perimetrales no pueden detectar ataques por sí solos.

-

4. Proceso completo de análisis de Malware

El malware es otro problema importante debido a que puede provocar daños graves a la propiedad intelectual y pérdidas financieras. Por esta razón, el programa Certified Ethical Hacker v10 tiene un proceso completo de análisis de malware incluido en su cuerpo central de conocimientos. El proceso de ingeniería inversa de una pieza de malware puede ser fácilmente ilustrado, esto ayuda a determinar el origen, la funcionalidad y el impacto potencial.

El módulo también cubre conocimientos y habilidades críticas que le permiten al Ethical Hacker identificar los indicadores de compromiso, la vulnerabilidad explotada y el nivel de habilidad del intruso. Así se determina sí una introducción de malware fue un intruso externo o uno interno.

Training y Certificación oficial

En conclusión, los entornos de laboratorio estimulan en tiempo real aportando mayores herramientas en ciberseguridad.

PUE imparte cursos oficiales de ciberseguridad de EC Council y tiene la facultad de certificar ya que cuenta con el reconocimiento de Official Training & Certification Partner.

Si quieres ser parte de este nuevo grupo de expertos en ciberseguridad, solicita tu plaza en nuestras instalaciones de Madrid o Barcelona.

PRÓXIMAS CONVOCATORIAS

- (40 h.) CONFIRMADO

9 – 13 de julio I Madrid I Presencial I Lunes a jueves (9.00h – 18:30h) y Viernes (9:00 – 15:00h) +info

- (40 h.)

14 septiembre – 06 de octubre I Barcelona I Presencial Viernes (16:00h – 21:00h) y Sábados (9:00 – 14:00 h) +info - Certified Ethical Hacker (40 h.)

14 septiembre – 06 de octubre I Madrid I Presencial Viernes (16:00h – 21:00h) y Sábados (9:00 – 14:00 h) +info

¡Echa un vistazo a nuestro Portfolio Completo de Formación y Certificación Oficial!